Le reti di quinta generazione (5G) e oltre hanno rivoluzionato l’architettura della comunicazione, fornendo connettività per persone, cose, dati, applicazioni, trasporti e città in ambienti di rete intelligenti, a velocità di dati più elevate, latenze ridotte e costi accettabili. Il numero massiccio di dispositivi eterogenei connessi in un tale spazio aperto ha portato a un numero crescente di: sistemi intelligenti, personali e interconnessi associati a progressi nell’interazione uomo-computer (HCI), intelligenza artificiale (AI), tecnologie di calcolo e comunicazione. Una così vasta diffusione di tecnologie intelligenti connesse introduce nuove sfide alla sicurezza, ossia alla cybersecurity, e alla privacy dei sistemi scalabili, soprattutto per i sistemi cyber-fisici.

Cos’è un sistema cyber-fisico

Cyber-fisico significa l’integrazione di domini fisici e informatici, come si è visto in molti settori diversi come quello medico, automobilistico, energetico e altri sistemi critici.

I sistemi cyber-fisici sono altamente soggetti a cyber-attacchi e altre forme di minacce alla sicurezza a livello di comunicazione a causa dell’iper-connettività di questi sistemi. Alcune delle attuali minacce alla sicurezza emergenti sono difficili da rilevare utilizzando le misure e le tecniche tradizionali di sicurezza e privacy.

Pertanto, c’è una richiesta urgente di soluzioni innovative per raggiungere la sicurezza e la privacy nei sistemi cyber-fisici intelligenti. Quindi, i sistemi di gestione della sicurezza informatica devono adattarsi alle mutevoli minacce alla sicurezza informatica in modo autonomo con un intervento minimo da parte dell’utente per fornire la massima protezione contro attacchi informatici, intrusioni, malware e vari tipi di violazione dei dati.

I dati sulla cybersicurezza

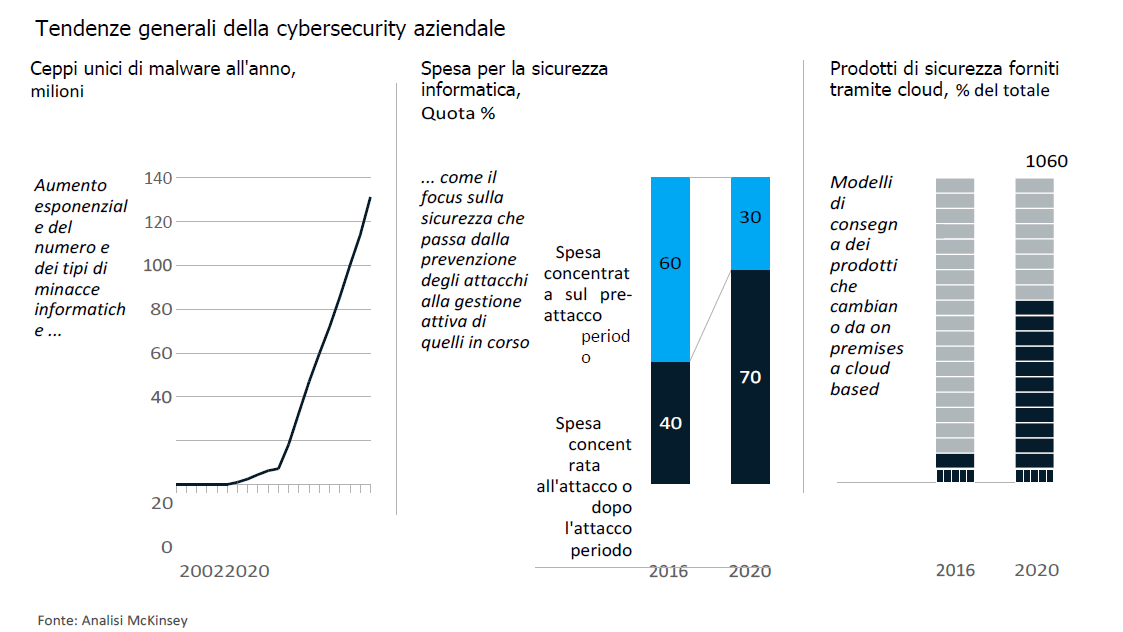

Secondo uno studio effettuato da McKinsey & Company sulla “pratica del rischio e della resilienza” gli attacchi cyber stanno aumentando.

Gli indicatori di mercato prevedono:

- 101,5 miliardi di spesa prevista per i fornitori di servizi, service providers, entro il 2025, incluso consulenti, supporto hardware, implementazioni e outsourcing;

- 15% di aumento annuale dei costi legati alla criminalità informatica, raggiungerà 10,5 trilioni di dollari all’anno nel 2025

- 85% delle piccole e medie imprese intendono aumentare la spesa per la sicurezza IT fino al 2023;

- 3,5 milioni di posizioni di cybersecurity aperte in tutto il mondo;

- +21% di previsione di crescita annua composta dei premi dell’assicurazione cyber diretta fino al 2025.

Il potenziale dell’AI nella sicurezza informatica

L’intelligenza artificiale (AI) ha un grande potenziale per evolvere la sicurezza informatica e il rilevamento delle minacce informatiche.

Molte tecniche di “apprendimento intelligente”, come il deep learning e apprendimento di rinforzo, vengono oggi integrate nei sistemi di cybersecurity per fornire soluzioni più sicure e robuste che preservino la privacy per i sistemi personali e ubiqui.

Tale integrazione gioca un ruolo vitale nel fornire una maggiore sicurezza per i sistemi autonomi intelligenti, e permette alle organizzazioni di apportare cambiamenti cruciali al loro panorama di sicurezza.

Bisogna applicare una ricerca teorica e applicata all’avanguardia su standard, framework, modelli e approcci sulla gestione della sicurezza informatica nell’era dell’IA e delle tecnologie di apprendimento intelligente

Alcuni argomenti principali sono:

- gestione della cybersicurezza nei sistemi cyber-fisici usando l’AI;

- problemi di sicurezza, privacy e fiducia nei sistemi cyber-fisici;

- sistemi cyberfisici abilitati alla blockchain;

- utilizzo delle tecnologie AI per le indagini informatiche e l’intelligence delle minacce;

- integrazione di AI e blockchain per le infrastrutture critiche di sicurezza;

- progettazione, ottimizzazione e modellazione di sistemi di gestione della sicurezza informatica.

- AI e ML per il rilevamento/prevenzione delle intrusioni in ambienti sensibili;

- Tecniche avanzate di AI per proteggere le future architetture/protocolli Internet;

- gestione della fiducia in reti e sistemi cyber-fisici;

- gestione della privacy ai margini della rete usando l’apprendimento automatico;

- raccolta ed elaborazione affidabile dei dati utilizzando tecniche di apprendimento intelligente;

- gestione della cybersicurezza dei grandi dati;

- tecniche di cybersecurity basate sull’AI per IoT, IoE, IoH e IoV;

- cybersecurity dei veicoli connessi e autonomi;

- cybersecurity e AI per i gemelli digitali;

- quadro di gestione per una rete intelligente e sicura;

- gestione della cybersicurezza per proteggere i dati sensibili delle organizzazioni utilizzando tecniche di apprendimento intelligente;

- investigazione digitale abilitata dall’AI.

Questi argomenti, e l’obiettivo degli studi citati, sono attuali per le comunità di ricerca così come per l’industria della cybersecurity con l’obiettivo di fornire un prezioso contributo al campo attuale della gestione della cybersecurity utilizzando l’AI.

Gli approcci, gli studi e gli esempi di utilizzo dell’AI per la mitigazione cyber

Nel moderno paradigma Software Defined Networking (SDN), l’approccio al networking che utilizza controller basati su software o interfacce di programmazione per indirizzare il traffico sulla rete e comunicare con l’infrastruttura hardware sottostante, i controller sono punti sensibili di errore nell’intera architettura di rete e possono rappresentare un obiettivo chiave di attacchi informatici malevoli.

Le potenzialità dell’intelligenza artificiale combinata con la programmabilità del data plane, abilitata dal linguaggio P4, per eseguire in tempo reale il rilevamento degli attacchi direttamente negli switch di rete e con un coinvolgimento marginale dei controller SDN, si presenta come una soluzione.

La cybersecurity rappresenta una sfida importante, e il deep learning potrebbe essere la soluzione migliore per le caratteristiche uniche dei gap da superare.

Nell’ultimo decennio sono state proposte numerose tecniche di apprendimento automatico per il rilevamento delle intrusioni, ma sono raramente impiegate nei sistemi operativi, probabilmente a causa della mancanza di potere di generalizzazione dei modelli appena sviluppati.

Intrusion detection

L’articolo intitolato “Towards Model Generalization for Intrusion Detection: Unsupervised Machine Learning Techniques” di Verkerken, valuta la forza di generalizzazione di quattro modelli di apprendimento automatico non supervisionato per il rilevamento delle intrusioni utilizzando una nuova strategia di valutazione inter-dataset.

Questo permette alla comunità di ricerca di stimare e migliorare ulteriormente la forza di generalizzazione degli sviluppi futuri.

Il mercato dell’elettricità

L’inclusione di strumenti di tecnologia dell’informazione e della comunicazione (ICT) nel paradigma della smart grid, “rete intelligente” o della “generazione diffusa”, ha aumentato la sua vulnerabilità ai cyber-attacchi.

Ancora come altro esempio, un attacco al funzionamento del mercato dell’elettricità nella smart grid mira a causare perdite o profitti non etici a una particolare utility o al consumatore.

“Si potrebbe proporre un approccio basato su un classificatore d’insieme per rilevare qualsiasi manipolazione delle informazioni dei sensori effettuata dall’intruso, con l’intenzione di interrompere il mercato dell’elettricità.” (“An Ensemble Classifier Based Scheme for Detection of False Data Attacks Aiming at Disruption of Electricity Market Operation” by Jena).

Il malware Android

Classificare il malware Android è diventato sempre più importante a causa della sua significativa minaccia e della potenziale perdita finanziaria per le imprese e i governi.

Sarebbe necessario un efficace ed efficiente approccio di classificazione delle categorie di malware Android basato su una rete neurale profonda semi-supervisionata, ovvero Pseudo-Label Stacked Auto-Encoder (PLSAE).

Si tratta di un approccio ibrido che integra l’analisi statica e dinamica del malware, come afferma Mahdavifar, per utilizzare i punti di forza di entrambi i tipi di caratteristiche.

Il machine learning nella cybersecurity

La domanda di approcci intelligenti per il rilevamento delle intrusioni utilizzando tecniche di machine learning (ML) sta aumentando significativamente a causa della diffusione di dispositivi eterogenei distribuiti.

Al-Omari propone un modello intelligente di rilevamento delle intrusioni basato sul concetto di Decision Trees per rilevare e prevedere i cyber-attacchi in modo efficiente e ridurre la complessità del processo di calcolo considerando la classifica delle caratteristiche di sicurezza rispetto ad altre tecniche tradizionali di apprendimento automatico.

Intrusion Detection Systems (IDS)

Il volume e la complessità dei cyber-attacchi sono cresciuti in modo quasi esponenziale, il che lascia gli esperti di cybersicurezza sopraffatti quando navigano attraverso innumerevoli avvisi di minaccia quotidiani degli Intrusion Detection Systems (IDS).

L’utilizzo di un framework integrato, che incorpora tecniche di pulizia dei dati, per migliorare la comprensibilità degli avvisi di intrusion detection, può aiutare gli analisti di cybersecurity a prendere decisioni più informate.

L’apprendimento federato

A causa della disponibilità estesa dei dati transazionali nei sistemi cyber-fisici, gli approcci precedenti che si basano su insiemi di elementi frequenti (FIs) come caratteristiche soffrono di problemi di dimensionalità, sparsità e privacy.

Ahmed ha sviluppato un modello di embedding basato sull’apprendimento federato per la classificazione delle transazioni.

Il modello considera i dati delle transazioni come una collezione di insiemi di elementi frequenti. Quindi, il modello può essere usato per addestrare vettori continui a bassa dimensione, preservando l’associazione contestuale tra gli insiemi di elementi frequenti.

Tecniche per le password

La generazione di password e la stima della forza sono da monitorare. Secondo Murmu, si potrebbe valutare la predizione delle password utilizzando gli SVM, support-vector machines, modelli di apprendimento supervisionato associati ad algoritmi di apprendimento per la regressione e la classificazione, imparando dalle password trapelate e indovinando la difficoltà di prevedere la password utilizzando LSTM, un’architettura di rete neurale ricorrente artificiale.

Sistema di rilevamento e prevenzione delle intrusioni basato sull’immunità umana

Il Fog computing, una piattaforma altamente virtualizzata che offre capacità di calcolo, permette di collocare l’informatica ai margini della rete, più vicino all’utente.

Aliyu propone un sistema di rilevamento e prevenzione delle intrusioni basato sull’immunità umana che riduce l’overhead sui nodi della fog distribuendo il rilevamento tra i nodi.

Il ruolo della rete 5G

Il 5G prevede di supportare un modello di business multi-tenant in cui gli utenti possono affittare o acquistare servizi, risorse e capacità infrastrutturali attraverso più domini per coprire i picchi di lavoro fattibili con sicurezza e affidabilità.

I siti web e i dispositivi IoT

I siti web dannosi sono un mezzo primario per effettuare attacchi informatici. In particolare, gli URL maligni, incorporati nei post dei social media, sono stati utilizzati come armi per attirare gli utenti di Internet a scaricare ed eseguire contenuti dannosi che portano a sistemi compromessi.

Una soluzione potrebbe essere l’adozione di un approccio ibrido di deep learning chiamato URLdeepDetect per l’analisi e la classificazione degli URL time-of-click per individuare gli URL dannosi.

Cybersecurity e AI: la cyber intelligence

Una tempestiva e accurata cyber intelligence è cruciale per i professionisti della sicurezza informatica, i servizi e i prodotti di difesa informatica.

L’intelligence va contestualizzata nella sua effettiva natura, che è quella culturale direttamente collegata alla conoscenza. Deve diventare uno strumento necessario per tutti e non una competenza esoterica.

L’intelligenza artificiale automatizza il processo di classificazione delle descrizioni di vulnerabilità per eliminare gli errori umani e ridurre lo sforzo manuale coinvolto nella verifica delle descrizioni dai database di vulnerabilità esistenti come CVE e NVD, che sono ampiamente adottati nel settore della sicurezza informatica, potrebbe aiutare.

La sicurezza dell’Internet of Things (IoT) è critica a causa delle potenziali minacce maligne e della diversità della connettività. I dispositivi possono proteggersi e rilevare le minacce con l’Intrusion Detection System (IDS).

I sistemi smart home

I sistemi smart home sono implementati sulla base di sensori connessi che agiscono come strumenti di acquisizione dei dati.

Ciononostante, tali sensori sono vulnerabili al furto di identità in cui gli intrusi possono riconoscere le attività della residenza imparando come questi sensori stanno funzionando.

Una tecnica di protezione che impedisce agli intrusi di identificare la funzionalità dei sensori funzionanti potrebbe essere la soluzione.

I veicoli connessi

Una botnet veicolare è una delle minacce informatiche più pericolose che possono colpire i veicoli connessi, in cui un attaccante può compromettere il computer di bordo e prendere il pieno controllo del veicolo.

La risposta potenziale è l’utilizzo di un framework multilivello basato sul comportamento per il rilevamento di botnet nelle reti veicolari.

Le tendenze della cybersecurity e le loro implicazioni per le organizzazioni secondo McKinsey & Co.

Cyber risk

Le aziende, gli enti, i professionisti, o semplicemente i privati continuano a investire in tecnologia per gestire le loro attività Allo stesso modo, gli attaccanti sono cresciuti a dismisura, diventando in alcuni casi pool mondiali, organizzazioni altamente sofisticate che sfruttano strumenti integrati e capacità con intelligenza artificiale e apprendimento automatico.

Con il concetto di interdipendenza la portata della minaccia si è ampliata, e nessuna organizzazione è immune.

Le piccole e medie imprese, i comuni e i governi statali e federali affrontano questi rischi insieme alle organizzazioni.

Si può rispondere agli attacchi solo attraverso una forte joint-venture di tutte le componenti della nostra società compreso il tema personale, nel senso che dobbiamo rispondere di noi stessi e delle informazioni che mettiamo in rete.

Secondo McKinsey tre tendenze principali della cybersecurity con implicazioni su larga scala saranno:

L’accesso on-demand a piattaforme di dati e informazioni onnipresenti

L’interconnessione, evoluta ancor di più post covid, ha ampliato notevolmente l’utilizzo della rete.

“Il mercato dei servizi di web- hosting dovrebbe generare 183,18 miliardi di dollari entro il 2026.1 Le organizzazioni raccolgono molti più dati sui clienti – tutto, dalle transazioni finanziarie al consumo di elettricità alle visualizzazioni sui social media – per capire e influenzare il comportamento d’acquisto e prevedere più efficacemente la domanda.”

Gli attori di questo nuovo ordine hanno bisogno di nuove piattaforme tecnologiche. Non si stanno semplicemente raccogliendo più dati, ma si stanno centralizzando, memorizzandoli sul cloud, “e concedendo l’accesso a una serie di persone e organizzazioni, comprese terze parti come i fornitori”

Il punto cardine sarà formare in primis il personale, l’awareness rappresenta il primo firewall.

Gli hacker stanno usando l’AI per lanciare attacchi sempre più sofisticati o sfruttare sistemi critici e obsoleti

Oggi l’hacker non è più il ragazzino con la smania notturna di “bucare una rete”. Oggi l’hacking è un’impresa multimiliardaria, un esercito, pool di hackers completi con gerarchie istituzionali e budget.

Nel 2020, sfruttando l’AI avanzata e l’apprendimento automatico abbiamo assistito all’invio di e- mail di phishing, messaggi di smishing, chiamate di vishing, contestualizzate, che hanno dirottato altre minacce, come ad esempio Trenitalia.

“Gli attacchi di phishing sono aumentati del 510% da gennaio a febbraio 2020.” Il ransomware rappresenta uno degli attacchi più diffusi.

Il panorama normativo in continua crescita e le continue lacune in termini di risorse, conoscenze e talenti supereranno la cybersicurezza

Molte organizzazioni non hanno conoscenza ed esperienza nella cybersecurity, e bisogna sensibilizzare in merito sia il titolare dei dati che a cascata l’intera organizzazione.

In generale, la gestione del rischio informatico non ha tenuto il passo con la proliferazione delle trasformazioni digitali e analitiche, e molte aziende non sono sicure di come identificare e gestire i rischi digitali e le minacce.

Con lo stesso passo il legislatore europeo obbliga le organizzazioni ad affrontare requisiti di conformità più rigidi, risultato delle crescenti preoccupazioni sulla privacy e delle violazioni di alto profilo.