Oggi, la crittografia è presente in molti aspetti della nostra vita e la usiamo costantemente (e quasi mai ne siamo consapevoli) quando, ad esempio, apriamo una pagina web, inviamo o riceviamo una mail o un messaggio su una delle tante app di messaggistica.

Infatti, quando riceviamo o inviamo un SMS o un messaggio, oppure inseriamo i nostri dati sul sito della banca per autorizzare un bonifico, siamo certi che quelle informazioni sono note a noi e a chi le riceve senza che siano diffuse verso altri soggetti.

Possiamo definire quindi la crittografia, la cui radice deriva dall’antico greco kryptos, che significa nascosto, come l’insieme di tecniche e metodi che consentono di inviare o ricevere una comunicazione nota solo a mittente e destinatario.

Ma il principio di proteggere le informazioni contenute in un testo e che siano note solo a chi le invia e a chi le riceve, si è sempre palesata sia per scopi politici, militari o anche di relazioni.

Fin dai tempi di Giulio Cesare la crittografia ha avuto un ruolo fondamentale nel cercare di proteggere le informazioni di un testo.

Sappiamo infatti dallo storico Svetonio e dalla sua opera Vita dei dodici Cesari collocata nel II secolo d.C. che oltre a Cesare anche l’imperatore Augusto usava scrivere messaggi cifrati: ordini da inviare ai generali oppure comunicazioni private con la famiglia.

Certo, erano cifrature molto semplici che consistevano nella chiave a 3, ossia sostituire la lettera dell’alfabeto in chiaro con la lettera che si trova 3 posti dopo: la A diventa D, la B diventa E e così via.

La crittografia e la steganografia (tecnica che si prefigge di nascondere la comunicazione tra due interlocutori) magari all’interno di un’immagine hanno quindi origini antichissime.

Tali metodologie hanno avuto un’evoluzione nel corso dei secoli che è andata di pari passo con l’evoluzione del sapere dell’uomo e del livello di tecnologia a disposizione.

Se in passato, fino alla seconda guerra mondiale, la crittografia era una scienza applicata per attuare piani militari e nascondere messaggi di rilevanza strategica, oggi con l’avvento della AI (intelligenza artificiale) e dei big data sta vivendo una nuova fase con finalità totalmente differenti come la privacy e la protezione dei dati personali.

Tale obiettivo è contemplato naturalmente all’interno del GDPR che nell’articolo 32 in relazione alla sicurezza del trattamento recita: “Tenendo conto dello stato dell’arte e dei costi di attuazione, nonché della natura, dell’oggetto, del contesto e delle finalità del trattamento, come anche del rischio di varia probabilità e gravità per i diritti e le libertà delle persone fisiche, il Titolare del trattamento e il Responsabile del trattamento mettono in atto misure tecniche ed organizzative adeguate per garantire un livello di sicurezza adeguato al rischio, che comprendono, tra le altre: la pseudonimizzazione e la cifratura dei dati personali”.

Storia della crittografia moderna

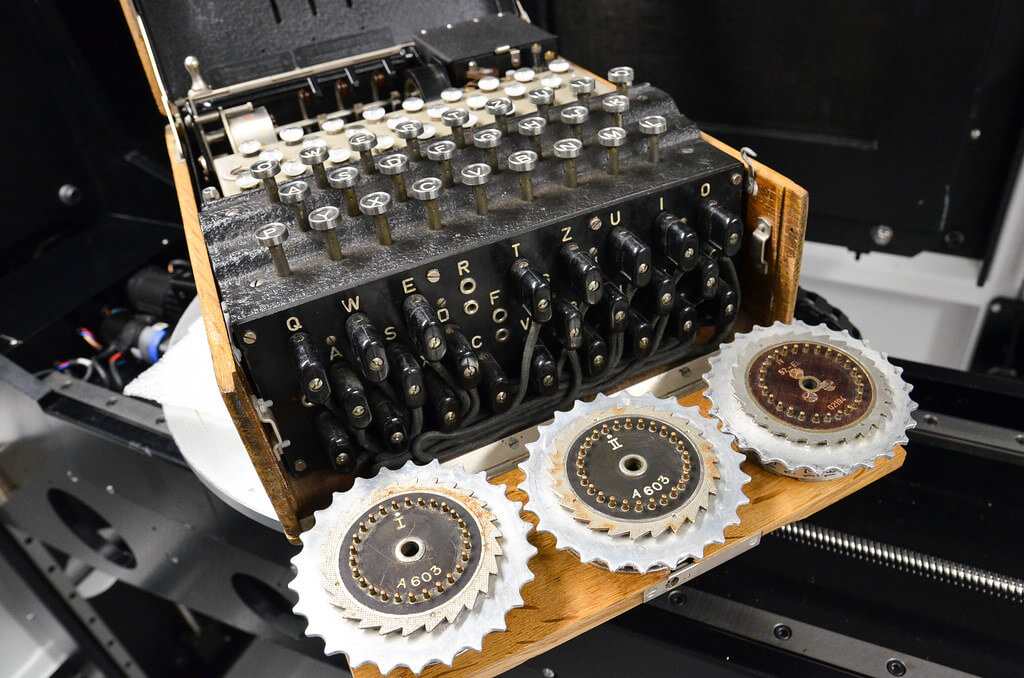

Se dovessimo trovare un padre della crittografia moderna o un pensatore che per primo impostò le basi matematiche e scientifiche che permisero lo sviluppo dell’informatica questo sarebbe sicuramente Alan Mathison Turing, classe 1912, studioso senza il cui contributo il predominio nazista nella seconda guerra mondiale avrebbe avuto un epilogo dai risvolti inaspettati.

Turing lavorò infatti, durante quei terribili anni, a Bletchley Park, il principale centro di crittoanalisi del Regno Unito, dove ideò una serie di tecniche per violare i cifrari tedeschi.

Tra le invenzioni più rilevanti va senza dubbio ricordata la macchina elettromeccanica “The Bomb” in grado di decodificare i codici creati dalla macchina crittografica Enigma utilizzata dai tedeschi.

L’epilogo di Turing fu assai triste: morì suicida a soli 41 anni, in seguito alle persecuzioni subite da parte delle autorità britanniche a causa della sua omosessualità.

Per conoscere a fondo la vita di questo impareggiabile genio della crittografia vi consiglio la corposa biografia scritta da Andrew Hodges “Alan Turing storia di un enigma” che ha anche ispirato il film del 2014 “The Imitation Game” sulla vita del matematico e sulla nascita di “The Bomb” considerato il primo computer della storia.

Ma tornando a noi, proviamo ad addentrarci nell’uso attuale della crittografia che forse, all’insaputa dei più, ci accompagna ogni giorno.

Il GDPR lascia libertà di scelta sui metodi di crittografia

Nel GDPR, quindi, non vengono indicate tipologie o metodi di crittografia da utilizzare ma viene lasciata piena libertà d’azione al titolare del trattamento che può decidere di organizzare la cifratura dei dati nella maniera che ritiene più opportuna.

Il futuro lascia ampi margini di manovra all’utilizzo della crittografia come metodo di protezione della privacy dei dati personali. Si aprono scenari molto vasti dove si dà la possibilità alle aziende di utilizzare in piena tranquillità dati personali, anche di tipo particolare, resi in precedenza anonimi da opportune metodologie crittografiche.

L’offerta e l’uso di tali metodologie continuano ad aumentare così come le aziende e le startup che nascono al fine di offrire al mercato la propria soluzione basata sostanzialmente sull’uso coordinato dell’intelligenza artificiale, dei big data e della privacy. Quando si parla di questi argomenti è sempre bene osservare le metodologie adottate da vari paesi che si sforzano di implementare, secondo le proprie normative, la privacy dei propri cittadini con l’uso delle ultime tecnologie

Come funziona la crittografia

Per crittografia si intende una tecnica di rappresentazione di un messaggio in una forma tale che l’informazione in esso contenuta possa essere recepita solo dal destinatario.

Ciò ottiene con due diversi metodi: celando l’esistenza stessa del messaggio o sottoponendo il testo del messaggio a trasformazioni che lo rendano incomprensibile. Le tecniche crittografiche consistono nel rappresentare gli elementi di un messaggio (testo in chiaro), mediante gli elementi di un altro sistema di simboli, alfabeto del codice, ottenendo un messaggio in codice o crittogramma.

Per trasformare un messaggio in chiaro in un crittogramma occorre definire delle regole che determinano una classe di trasformazioni. Quella veramente adottata viene individuata dal valore assunto da un parametro detto chiave, sulla cui segretezza si basa la sicurezza del sistema crittografico.

Cos’è un crittogramma o messaggio in codice

Un codice è un sistema crittografico in cui gli elementi del testo in chiaro sono parole o frasi che vengono sostituite da gruppi di lettere o di cifre, generalmente di lunghezza fissa, mentre un cifrario è un sistema in cui gli elementi del testo in chiaro sono i singoli caratteri.

I moderni crittografi sottolineano che la sicurezza dei metodi crittografici non dovrebbe dipendere dalla segretezza del metodo di crittografia (o algoritmo), ma solo dalla segretezza delle chiavi. Le chiavi segrete non devono essere rivelate quando si confrontano testo in chiaro e testo cifrato e nessuno dovrebbe essere a conoscenza della chiave. Gli algoritmi moderni si basano su problemi matematicamente difficili, per esempio, fattorizzazione dei numeri primi, logaritmi discreti, ecc. Non ci sono prove matematiche che questi problemi siano in realtà difficili, ma solo ed esclusivamente prove empiriche.

I moderni algoritmi crittografici sono troppo complessi per essere eseguiti dagli esseri umani. Gli algoritmi odierni vengono eseguiti da computer o dispositivi hardware specializzati e nella maggior parte dei casi sono implementati da software installati all’interno dei terminali.

La progettazione di sistemi sicuri che utilizzano tecniche di crittografia si concentra principalmente sulla protezione delle chiavi (segrete). Le chiavi possono essere protette crittografandole con altre chiavi o proteggendole fisicamente, mentre l’algoritmo utilizzato per crittografare i dati viene reso pubblico e sottoposto a un intenso controllo.

Quando i crittografi scelgono un metodo di crittografia efficace (un codice), possono brevettarlo come proprietà intellettuale e guadagnare royalty quando il loro metodo viene utilizzato in prodotti commerciali.

Crittografia, a cosa serve e vantaggi

La diffusione della tecnologia e dei metodi di comunicazione di massa come mail, messaggistica istantanea, transazioni bancarie e tantissime altre applicazioni hanno acquisito un ruolo sempre più centrale nella vita di ognuno. Quotidianamente miliardi di informazioni, alcune molto rilevanti per ognuno di noi sono in circolazione sulla rete.

Per questi e per altri motivi ancora più importanti si è reso fondamentale lo sviluppo di sofisticati sistemi capaci di garantire un elevato livello di segretezza di alcuni di questi dati.

Tra le varie implementazioni, la crittografia ha potuto e continua a garantire trasferimenti di informazioni sicure, rendendo la comprensione possibile solo ed esclusivamente ai diretti interessati previa autenticazione di mittente e destinatario.

Quando parliamo di autenticazione intendiamo qualsiasi processo attraverso il quale si provano e si verificano determinate informazioni. A volte si può voler verificare l’origine di un documento, l’identità del mittente, l’ora e la data in cui un documento è stato inviato o firmato, l’identità di un computer o di un utente e così via. Una firma digitale ad esempio è un mezzo crittografico attraverso il quale molti di questi possono essere verificati. La firma digitale di un documento è un’informazione basata sia sul documento che sulla chiave privata del firmatario.

Altro uso che è possibile implementare è la marcatura temporale (timestamp), una tecnica che può certificare l’esistenza o la consegna di un determinato documento o comunicazione elettronica in un determinato momento.

Il timestamp utilizza un modello di crittografia chiamato schema di firma cieca. In crittografia, le blind signatures (Firme Cieche) sono una forma di firma digitale in cui il contenuto di un messaggio viene nascosto prima di essere firmato. Il messaggio viene quindi firmato in modo cieco, infatti il firmatario non conosce il contenuto del messaggio.

Le blind signatures sono utilizzate nei protocolli per la privacy dove il firmatario e l’autore del messaggio sono differenti, ad esempio sono molto utilizzate nel campo dell’e-voting (voto elettronico) e dell’e-cash (denaro elettronico).Gli schemi a firma cieca consentono al mittente di ricevere la ricevuta di un messaggio da un’altra parte senza rivelare alcuna informazione sul messaggio all’altra parte.

Altra caratteristica importante del timestamp è l’indicazione dell’ora, molto simile all’invio di una lettera raccomandata tramite posta, ma fornisce un ulteriore livello di prova. Può provare che un destinatario ha ricevuto un documento specifico. Le possibili applicazioni includono domande di brevetto, archivi di copyright e contratti. La marcatura temporale è un’applicazione fondamentale che contribuisce a rendere possibile la transizione ai documenti legali elettronici.

Come crittografare un file

Criptare un file utilizzando una password è spesso molto utile, e in effetti esistono moltissimi software in grado di effettuare questa operazione per noi. La criptazione è consigliata quando il contenuto del documento deve rimanere riservato anche nell’eventualità di commettere qualche errore, magari inviando il file al destinatario sbagliato attraverso la posta elettronica.

Ecco quindi la possibilità attraverso la crittografia e l’uso delle password di raggiungere obiettivi minimi di sicurezza sulle nostre comunicazioni. Attualmente la maggior parte delle comunicazioni che avvengono nella rete sono comunicazioni crittografate ed esistono tantissimi protocolli di comunicazione che garantiscono la sicurezza delle informazioni inviate e ricevute. Naturalmente anche le app installate sui nostri smartphone sono delle potenti macchine di criptazione. Vediamo alcuni tra i sistemi più conosciuti ed utilizzati.

Vari tipi di crittografia

Iniziamo col distinguere le tipologie di crittografia in base alla cifratura simmetrica o asimmetrica dando per scontati le terminologie base dell’argomento. Per coloro che sono appassionati dell’argomento e vogliono documentarsi sulla evoluzione consiglio “Codici & Segreti” di Simon Singh che racconta la storia dei messaggi cifrati dall’antico Egitto fino a Internet.

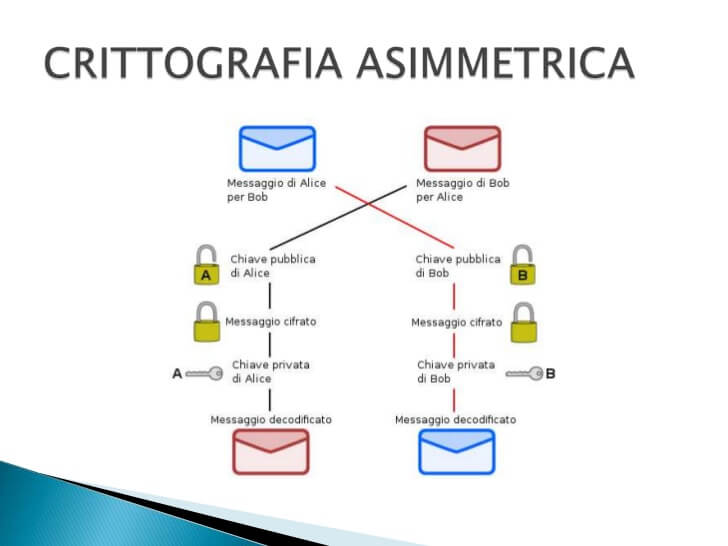

Quando è presente una chiave singola si parla di crittografia a chiave simmetrica o a chiave segreta (la chiave del mittente e quella del destinatario sono la stessa), quando invece vi sono due chiavi di cifratura distinte si parla di crittografia a chiave asimmetrica o a chiave pubblica (la chiave di cifratura è pubblica, mentre la chiave di decifratura è privata).

Differenze fra crittografia simmetrica, asimmetrica, end to end e altre

Di seguito cercheremo di capire meglio i metodi di crittografia più utilizzati con i relativi impieghi. Iniziamo con distinguere le tipologie di crittografia in base alla cifratura simmetrica o asimmetrica dando per scontati le terminologie base dell’argomento.

Quando è presente una chiave singola si parla di crittografia a chiave simmetrica o a chiave segreta (la chiave del mittente e quella del destinatario sono la stessa), quando invece vi sono due chiavi di cifratura distinte si parla di crittografia a chiave asimmetrica o a chiave pubblica (la chiave di cifratura è pubblica, mentre la chiave di decifratura è privata).

Crittografia simmetrica

La crittografia simmetrica prevede quindi l’uso di un’unica chiave sia per nascondere il messaggio che per sbloccarlo e risulta relativamente veloce e semplice da implementare rispetto ad altri tipi di cifratura (come quella asimmetrica).

L’algoritmo oggi più diffuso utilizzato in crittografia a chiave simmetrica è chiamato Advanced Encryption Standard (AES). Fu sviluppato alla fine degli anni ‘90 dai due crittografi belgi, Joan Daemen e Vincent Rijmen, su richiesta del National Institute of Standards and Technology e divenne uno standard pubblico alla fine del 2001.

Nel 2003 la National Security Agency statunitense ha approvato l’AES a 128 bit per proteggere tutte quelle informazioni governative classificate come secret e l’AES a 192 e 256 bit per i documenti cosiddetti top secret. Lo svantaggio principale della crittografia a chiave simmetrica è che tutte le parti coinvolte devono scambiarsi la chiave utilizzata per crittografare i dati prima di poterli decifrare.

Crittografia asimmetrica

Gli algoritmi asimmetrici utilizzano due chiavi interdipendenti, una per crittografare i dati, e l’altro per decodificarli. Una privata e una pubblica. Se una chiave è utilizzata per l’operazione di cifratura, l’altra deve essere impiegata per la decifratura e viceversa. Come si intuisce dai nomi stessi, la chiave privata è conosciuta solo dal proprietario, va tenuta segreta e non deve essere condivisa con nessun altro, mentre quella pubblica è condivisa da tutti gli interlocutori.

Il fatto di essere a conoscenza della chiave pubblica non permette di risalire in alcun modo alla chiave privata. Uno degli esempi più utilizzati è l’algoritmo Rivest, Shamir, Adleman (RSA) creato nel 1977 dai tre ricercatori del MIT di cui porta il nome: spesso usato nei protocolli del commercio elettronico come SSL, RSA è ritenuto sicuro per via delle chiavi sufficientemente lunghe e dell’uso di implementazioni aggiornate.

Negli ultimi anni la crittografia si è arricchita di numerose implementazioni introducendo nuovi concetti come la crittografia omomorfica e la crittografia con protocollo a conoscenza zero consentendo alle aziende di superare i concetti tradizionali di privacy e permettendo alle aziende di utilizzare grandi quantità di dati tramite l’intelligenza artificiale per trarre le informazioni necessarie senza violare la privacy dei dati. Pensiamo quindi quali potenzialità può avere l’utilizzo di enormi banche dati, ad esempio nel settore medico e della ricerca sanitaria, al fine di creare modelli utili tramite l’uso della AI.

Il connubio dei big data uniti all’uso dell’intelligenza artificiale nel rispetto della privacy tramite la crittografia può sembrare anche per gli esperti del settore un sogno ad occhi aperti ma oggi può essere considerata una realtà su cui basare le evoluzioni future.

Crittografia end-to-end

La crittografia end-to-end (E2E) è un metodo di comunicazione sicura che impedisce a terze parti di accedere ai dati mentre vengono trasferiti da un dispositivo finale a un altro.

In E2E, i dati vengono crittografati sul sistema o dispositivo del mittente e solo il destinatario è in grado di decrittati. Nessuno in mezzo, siano essi un provider di servizi Internet o un hacker è in grado di leggere o manometterlo.

Le chiavi crittografiche utilizzate per crittografare e decrittare i messaggi vengono archiviate esclusivamente sugli end point, un trucco reso possibile grazie all’utilizzo della crittografia a chiave pubblica. Sebbene lo scambio di chiavi in questo scenario sia considerato indistruttibile utilizzando algoritmi noti e potenza di calcolo attualmente ottenibile, ci sono almeno due potenziali punti deboli che esistono al di fuori della matematica.

Innanzitutto, ogni end point deve ottenere la chiave pubblica dell’altro end point, ma un potenziale aggressore che potrebbe fornire a uno o entrambi gli end point la chiave pubblica dell’attaccante potrebbe eseguire un attacco man-in-the-middle. Inoltre, tutte le sicurezze vengono annullate se uno degli end point è stato compromesso in modo tale che l’attaccante possa vedere i messaggi prima e dopo che sono stati crittografati o decrittati.

Il metodo generalmente utilizzato per garantire che una chiave pubblica sia di fatto la chiave legittima creata dal destinatario previsto consiste nell’incorporare la chiave pubblica in un certificato che è stato firmato digitalmente da un’autorità di certificazione ben riconosciuta.

Poiché la chiave pubblica dell’autorità di certificazione è ampiamente distribuita e generalmente nota, si può fare affidamento sulla sua veridicità e si può presumere autentico un certificato firmato da quella chiave pubblica. Poiché il certificato associa il nome del destinatario e la chiave pubblica, presumibilmente un’autorità di certificazione non firmerebbe mai un certificato che associa una chiave pubblica diversa con lo stesso nome.

Crittografia omomorfica

La crittografia omomorfica (dall’inglese homomorphic encryption o semplicemente HE) è un tipo di crittografia basata su tecniche che permettono la manipolazione di dati cifrati. Ad esempio, avendo due numeri X e Y (cifrati con lo stesso algoritmo omomorfico a partire da due numeri A e B) è possibile calcolare la cifratura della somma di A e B sommando direttamente X e Y, senza bisogno di effettuare la decifratura.

La crittografia omomorfica si suddivide in varie tipologie, due delle più importanti sono: la crittografia parzialmente omomorfica (PHE) e la crittografia completamente omomorfica (FHE). La prima può processare un solo tipo di operazione, tipicamente l’addizione o la moltiplicazione. Mentre la seconda può processare tutte le operazioni necessarie, per esempio le funzioni booleane AND, OR, NOT.

Aumentando l’utilizzo del cloud computing, che consente di condividere un’ampia gamma di dati e di utilizzarli tra più operatori, la domanda di esecuzione di operazioni aritmetiche su dati personali criptati, consentendo l’utilizzo dei dati senza rivelarli, è in continuo aumento, rendendo opportuno ricercare soluzioni sicure ed attuabili.

L’idea principale alla base della crittografia omomorfica, è che le deduzioni che si fanno sulla base dei calcoli dei dati criptati dovrebbero essere accurate come se si usassero dati in chiaro. La nozione di omomorfismo sottintende la possibilità di effettuare computazione, intesa come composizione algebrica, dei dati tanto cifrati quanto non cifrati.

Crittografia con protocollo a conoscenza zero

In crittografia il protocollo a conoscenza zero è un metodo interattivo utilizzato da un soggetto per dimostrare a un altro soggetto che una affermazione (solitamente matematica) è vera, senza rivelare nient’altro oltre alla veridicità della stessa.

Un’azienda che utilizza una crittografia a conoscenza zero fornisce all’organizzazione la possibilità di archiviare e gestire i dati crittografati senza accedere alle chiavi di crittografia.

Il protocollo a conoscenza zero rappresenta senza ombra di dubbio uno dei concetti più affascinanti della crittografia. La garanzia di totale protezione dell’anonimato apre infatti la porta a innumerevoli applicazioni, non solo nel campo delle criptovalute.

Il principio su cui si basa la tecnica del protocollo a conoscenza zero è molto semplice: un soggetto (prover) deve dimostrare a un altro soggetto (verifier) di conoscere un determinato valore x, senza trasmettere il valore x stesso. Il soggetto prover è in sostanza colui che deve fornire la prova di conoscenza, mentre il verifier è colui che deve eseguire la verifica di conoscenza nel provare la conoscenza di una certa informazione senza rivelarla. Affinché possa ritenersi tale, occorre soddisfare le seguenti tre proprietà fondamentali:

- completezza: significa che un soggetto verifier che agisca in modo corretto (seguendo cioè le regole del protocollo) potrà ritenere superata la prova se a fornirla sarà un prover anch’esso onesto;

- solidità: se la prova fornita dal prover è falsa, il prover stesso non avrà alcuna possibilità (ad eccezione di una bassissima probabilità) di ingannare un verifier onesto, facendogli credere che la prova sia vera;

- conoscenza zero: se la prova è vera, nessun verifier può ricavare alcun tipo di informazione da essa, se non accertarsi che la prova stessa sia vera. In altre parole, il semplice fatto di venire a conoscenza della prova (e non dell’informazione che si vuole mantenere segreta) è sufficiente a determinare se il prover è a conoscenza del segreto.

Possiamo pertanto affermare che se completezza e solidità sono proprietà comuni a molte tecniche di proof of work (PoW) interattive, la conoscenza zero è il fattore chiave che trasforma il processo di verifica in una prova a conoscenza zero.

Cos’è la crittografia quantistica

La crittografia quantistica si rifà a idee che derivano dalla fisica quantistica. Gli sviluppi di questa disciplina, infatti, rendono possibile – almeno in via teorica – la creazione di un computer di tipo diverso rispetto a quelli classici, cosiddetto computer quantistico che, per le sue caratteristiche di calcolo, renderebbe vulnerabile qualsiasi sistema crittografico attuale, mettendo in pericolo sistemi di sicurezza civili, militari, bancari e altro ancora. Ma gli stessi concetti su cui poggia il computer quantistico possono portare a concepire e realizzare sistemi crittografici quantistici assolutamente inattaccabili anche da un eventuale computer quantistico, con in più la capacità di scoprire se eventuali malintenzionati hanno tentato – anche senza riuscirvi del tutto – di intromettersi abusivamente in una comunicazione riservata.

Le prime idee di crittografia quantistica si possono rintracciare in un contributo di S. Wiesner intorno al 1970, pubblicato solo nel 1983 in quanto rifiutato da diverse riviste scientifiche che non ne capirono il valore innovativo. Queste idee furono poi riprese da C. H. Bennett e G. Brassard intorno al 1980. Essi elaborarono un protocollo per la distribuzione quantistica delle chiavi, oggi detto protocollo BB84 in quanto il relativo articolo risale al 1984.

A differenza del computer quantistico, che per il momento è solo teoria, la crittografia quantistica è una realtà. C. Bennet e J. Smolin, nel 1988 hanno realizzato un primo sistema per l’invio di chiavi sfruttando il protocollo BB84. In quel momento, essi furono in grado di inviare messaggi a una distanza di pochi centimetri. Usando le fibre ottiche si è riusciti a inviare messaggi su distanze maggiori. Nel 1995, per citare un esempio, ricercatori dell’Università di Ginevra sono stati in grado di inviare chiavi numeriche con il protocollo BB84 a una distanza di 23 chilometri.

Applicazioni della crittografia

Nel seguito vediamo alcune applicazioni pratiche della crittografia che stanno alla base delle operazioni che quotidianamente svolgiamo davanti ai nostri smartphone o pc.

La crittografia delle e-mail è un metodo per proteggere il contenuto delle e-mail da chiunque al di fuori della conversazione cerchi di ottenere le informazioni di un partecipante. Nella sua forma crittografata, un’e-mail non è più leggibile. Solo con la chiave e-mail privata queste possono essere sbloccate e decrittate nel messaggio originale.

Ogni utente con un indirizzo di posta ha una coppia di chiavi associate a tale indirizzo e-mail e queste chiavi sono necessarie per crittografare o decrittare un’e-mail. Una delle chiavi è nota come “chiave pubblica” ed è memorizzata su un server delle chiavi dove è legata al nome ed indirizzo email ed è accessibile a chiunque. L’altra chiave crittografica è la tua chiave privata, che non è condivisa pubblicamente con nessuno.

Quando viene inviata un’e-mail, viene crittografata da un computer utilizzando la chiave crittografica pubblica e il contenuto dell’e-mail viene trasformato in uno scramble complesso e indecifrabile, molto difficile da decifrare. Questa chiave pubblica non può essere utilizzata per decrittare il messaggio inviato, ma solo per crittografarlo. Solo la persona con la chiave privata corrispondente appropriata ha la capacità di decrittare l’email e leggerne il contenuto.

La connessione tra i provider di posta elettronica può essere crittografata, impedendo agli aggressori esterni di trovare un modo per intercettare le e-mail in entrata o in uscita mentre viaggiano tra i server.

Anche le e-mail vecchie o archiviate che sono già archiviate nel tuo client di posta dovrebbero essere crittografate per impedire agli aggressori di ottenere potenzialmente l’accesso alle e-mail che non sono attualmente in transito tra i server.

Protocollo HTTPS

L’HTTPS (Hypertext Transfer Protocol Secure) è un protocollo per la comunicazione su Internet che protegge l’integrità e la riservatezza dei dati scambiati tra i computer e i siti. Gli utenti si aspettano che l’utilizzo di un sito web online avvenga in modo sicuro e privato.

Le differenze tra HTTP e HTTPS non sono molte, anzi. Come si evince anche dal nome dei due protocolli, l’unica reale differenza sta nella maggior sicurezza dei dati e delle informazioni personali che il secondo fornisce rispetto al primo.

Il protocollo HTTPS sfrutta due diverse implementazioni di sicurezza informatica di cui si compone il Transport Layer Security. Da un lato, utilizzando certificati TLS rilasciati da verificatori terzi (e paragonabili a documenti di identificazione), attesta la reale “identità” del portale e consente all’utente di evitare di rimanere vittima di un attacco phishing. Dall’altro, sfruttando avanzati protocolli di crittografia, cifra la comunicazione tra server e utente finale, impedendo agli hacker di sottrarre le informazioni inviate e ricevute che possono andare dalle credenziali di posta elettronica ai dati del conto corrente bancario o della carta di credito.

WhatsApp utilizza il protocollo “Signal” per la crittografia, che utilizza una combinazione di algoritmi crittografici a chiave crittografica asimmetrica e simmetrica. Gli algoritmi a chiave simmetrica assicurano riservatezza e integrità, mentre gli algoritmi crittografici a chiave asimmetrica aiutano a raggiungere gli altri obiettivi di sicurezza, ovvero l’autenticazione.

WhatsApp utilizza l’algoritmo basato su Curve25519. La storia di Curve25519 è degna di nota in quanto è stata introdotta dopo le preoccupazioni sulle accuse secondo cui alcuni parametri degli standard NIST P-256 precedentemente prevalenti erano stati manipolati dalla National Security Agency (NSA) statunitense per introdursi più facilmente in alcune conversazioni.

L’algoritmo Elliptic Curve Diffie Hellman è un algoritmo matematico che aiuta due entità comunicanti a concordare un segreto condiviso senza effettivamente inviare le chiavi effettive l’una all’altra.

La sicurezza delle comunicazioni di WhatsApp è certa ma ci sono delle eccezioni. Più di qualsiasi altra app, WhatsApp offre una maggiore privacy grazie alla crittografia end-to-end che codifica i messaggi per garantire che solo noi e la persona con cui si sta comunicando possano leggere i messaggi o ascoltare le vostre chiamate, ma i messaggi di WhatsApp (che includono video e foto) sono vulnerabili prima di essere crittografati e dopo essere stati decrittati se un hacker è riuscito a rilasciare spyware sul nostro telefono.

Naturalmente anche nel mondo delle App di instant messaging tra cui ad esempio WhatsApp, Telegram, Signal si è diffuso un ampio dibattito su quale sia la più sicura ma questo potrebbe essere un argomento da trattare in un’altra occasione.

Conclusioni

È in atto un continuo studio di modelli crittografici che consentono un giusto bilanciamento tra enormi quantità di dati e privacy in modo da consentire alle aziende di lavorare raccogliendo dati, ottenendo informazioni senza mai ledere la riservatezza e la privacy di alcuno.